Spam aktiv bekämpfen – Anleitung in drei Schritten

Bist du bereit, auf einige (vielleicht schon seit Jahren) gewohnte Darstellungen bei eMail zu verzichten und im Gegenzug dafür mit weniger Spam belohnt zu werden?

Oder möchtest du Nachrichten wie bisher lieber in HTML mit bunten Bildern, Videos usw. anzeigen lassen und dafür mit Spamfiltern experimentieren?

Dann ist dieser Beitrag nichts für dich und du kannst dir den Rest ersparen.

Schritt 1:

Keine Empfangsbestätigung (MDN) senden:

– 'Einstellungen → Allgemein → Lesen & Ansicht → Empfangsbestätigungen … → (x) Nie eine Empfangsbestätigung senden'

Keine externen Inhalte zulassen:

– 'Einstellungen → Allgemein → Datenschutz & Sicherheit → E-Mail-Inhalte → [ ] Externe Inhalte in Nachrichten erlauben'

Nachricht als 'Reiner Text' anzeigen lassen:

– 'Ansicht → Nachrichteninhalt → Reiner Text'

Kein Javascript zulassen:

– 'Einstellungen → Allgemein → Konfiguration bearbeiten → javascript.enabled = false'

Anhänge nicht eingebunden anzeigen lassen:

– 'Ansicht → [ ] Anhänge eingebunden anzeigen'

Anhänge nicht automatisch öffnen, sondern nachfragen lassen:

– 'Einstellungen → Allgemein → Dateien & Anhänge'

Punycode anzeigen lassen:

– 'Einstellungen → Allgemein → Konfiguration bearbeiten → network.IDN_show_punycode = true'

Und ganz wichtig: Niemals unbedacht auf angebotene Links klicken!

Warum das alles? Zunächst sollte man sich informieren, wie Spammer 'ticken' und welche Strategien sie anwenden.[1]

Die Hintergründe für die o. g. Maßnahmen:

Jede Empfangsbestätigung/Antwort auf eine Spammail verifiziert die Adresse und macht sie wertvoller – damit ist noch mehr Spam garantiert!

Externe Inhalte, z. B. Zählpixel[2], können den Empfang und das Öffnen der Spammail indirekt bestätigen (= verifizierte Adresse!).

Reintext-Nachrichten ohne eingebundene Anhänge reduzieren den Inhalt auf das wesentliche und lassen Spam-/Phishing-Mails leichter erkennen.

Anhänge können durch Viren und Schadsoftware verseucht sein und damit gefährlich werden. Daher niemals unbedacht öffnen!

Links können durch Punycode[3] so verschleiert werden, daß die tatsächliche URL nicht einfach zu erkennen ist (Phishing-Mails).

Schritt 2:

Bei unverlangt zugesandter Werbung von seriösen Unternehmen, bei denen man vielleicht etwas bestellt und bei der Anmeldung (versehentlich) z. B. Newsletter zugestimmt hat, ist es einfach, über einen evtl. vorhanden Link die Werbung abzubestellen. Fehlt dieser, hilft die Kontaktaufnahme (über die im Impressum hinterlegte Adresse) und die Aufforderung zur Unterlassung, die Herausgabe und Löschung der gespeicherten Daten unter Hinweis auf die DSGVO und Androhung weiterer Maßnahmen.[4] Diese sollte man bei Wiederholung dann aber auch konsequent weiterverfolgen – bis hin zur BNetzA (Bundesnetzagentur)!

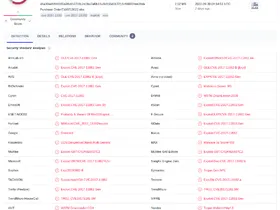

Bei völlig fremden Absendern, oder wenn die eigene Adresse in der Mail überhaupt nicht auftaucht, beginnt der interessante Teil aktiver Spambekämpfung. Dazu muß man die Header analysieren, um den Provider ausfindig zu machen, über den die Spammail an den eigenen Account transportiert wurde. Das klingt vielleicht abschreckend, ist aber halb so wild, wie ich an einem Beispiel zeigen werde.

Zunächst mit der Tastenkombination 'STRG + U' den Quellcode der Mail anzeigen lassen. Unwichtige Header habe ich weggelassen/gekürzt:

Return-Path: <info@ausfresh-au.com>

Delivered-To: xxxxxxxx@posteo.de

Received: from proxy02.posteo.name ([127.0.0.1])

by dovecot13.posteo.name (Dovecot) with LMTP id 3OCbFt24M2PyEgAAULPqqw

for <xxxxxxxx@posteo.de>; Wed, 28 Sep 2022 05:27:18 +0200

Received: from proxy02.posteo.de ([127.0.0.1])

by proxy02.posteo.name (Dovecot) with LMTP id xmqcExm5M2MelgAAGFAyLg

; Wed, 28 Sep 2022 05:27:18 +0200

Received: from mailin04.posteo.de (unknown [10.0.0.64])

by proxy02.posteo.de (Postfix) with ESMTPS id 4MchkZ0HSDzyYF

for <xxxxxxxx@posteo.de>; Wed, 28 Sep 2022 05:27:18 +0200 (CEST)

Received: from mx04.posteo.de (mailin04.posteo.de [127.0.0.1])

by mailin04.posteo.de (Postfix) with ESMTPS id E3AB820DD4

for <xxxxxxxx@posteo.de>; Wed, 28 Sep 2022 05:27:17 +0200 (CEST)

X-Virus-Scanned: amavisd-new at posteo.de

X-Spam-Flag: NO

X-Spam-Score: 5.131

X-Spam-Level: *****

X-Spam-Status: No, score=5.131 …

X-Posteo-Antispam-Signature: v=1; e=base64; a=aes-256-gcm; …

Authentication-Results: posteo.de; dmarc=pass (p=none dis=none) header.from=ausfresh-au.com

Authentication-Results: posteo.de; spf=pass smtp.mailfrom=ausfresh-au.com

Authentication-Results: posteo.de; …

X-Posteo-TLS-Received-Status: TLSv1.2

Received: from mail.ausfresh-au.com (mail.ausfresh-au.com [45.85.219.133])

by mx04.posteo.de (Postfix) with ESMTPS id 4MchkH3nClzyxL

for <xxxxxxxx@posteo.eu>; Wed, 28 Sep 2022 05:27:03 +0200 (CEST)

Received: from [109.248.150.185] (port=54685 helo=ausfresh-au.com)

by mail.ausfresh-au.com with esmtpsa (TLS1.2) tls TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384

(Exim 4.95)

(envelope-from <info@ausfresh-au.com>)

id 1od8An-0004JJ-Ex

for xxxxxxxx@posteo.eu;

Tue, 27 Sep 2022 12:50:46 +0200

From: info@ausfresh-au.com

To: xxxxxxxx@posteo.eu

Subject: Purchase Order New_Order7100712022

Date: 27 Sep 2022 12:50:44 +0200

Message-ID: <20220927124924.E9062D1686B53B00@ausfresh-au.com>Jetzt sucht man sich von unten nach oben denjenigen 'Received'-Header, in dem der eigene Provider und die eigene Mailadresse zum ersten Mal auftauchen:

[box]

Received: from … by <eigener Provider> … for <Eigene Mailadresse> …[/box]

Wichtig: Alles unterhalb dieses Headers kann gefälscht sein!

In diesem Header steckt die IP-Adresse [in eckigen Klammern] des Mailservers, über den die Spammail versendet wurde – in diesem Fall die 45.85.219.133.

Zu dieser IP-Adresse läßt man sich mit 'whois' weitere Informationen anzeigen – entweder online über https://www.whois.com/whois/ oder in Linux einfach im Terminal mit: 'whois 45.85.219.133|grep @':

[box]

% Abuse contact for '45.85.216.0 - 45.85.219.255' is 'abuse@nexserv.de'

abuse-mailbox: [email='abuse@nexserv.de'][/email][/box]

Nicht wundern, wenn dabei ganz exotische Adressen auftauchen – die meisten funktionieren trotzdem.

'[email='abuse@nexserv.de'][/email]' ist hier die Adresse, an die man die Abuse-Mail schicken sollte.

Der Rest ist reine Routine – ich habe mir dazu eine Vorlage erstellt, in die nur noch die Daten eingetragen werden müssen:

[box]

Betreff: Complaint on spam

Von: [email='xxxxxxxx@posteo.eu'][/email]

An:

To whom it may concern!

As an ISP you are hereby informed that your network was used for

mailspamming from IP no.

For further detail the spam mail headers and spam text are appended below.

Best regards

Spam headers:

Spam Text:[/box]

Der Text der Spammail sieht harmlos aus und enthält nichts Ungewöhnliches, aber man achte auf die letzte Zeile!

[box]

Good Day,

Enclosed please find attached our Purchase Order New_Order7100712022.

Kindly acknowledge our Order and advise us the earliest the items can be ready,

your estimated delivery schedule with the actual export port (Taiwan or Vietnam).

Thanks

Best Regards

Serina Tan

Procurement Specialist

AFresh PVT

3 Benoi Road

Singapore 629877

Office: +65 6513 6759

Mobile: +65 9777 2864

Follow us on Facebook | You can find us on YouTube

P Save a tree...please don't print this e-mail unless you REALLY need to

Please consider the environment before printing this e-mail.

Confidentiality Notice: This e-mail message, including attachments, is

for the sole use of the intended recipient(s) and may contain

confidential and privileged information. Any unauthorized review, use,

disclosure or distribution is prohibited. If you are not the intended

recipient, please contact the sender by reply e-mail and destroy all

copies of the original message. Thank you.

Virus-free. http://www.avast.com <http://www.avast.com>[/box]

In dieser Mail gab es einen Anhang, Größe 2,5 MB:

------=_NextPart_000_0012_AEC95EB8.8E6BCC81

Content-Type: application/octet-stream; name="Purchase Order7100712022.xlsx"

Content-Transfer-Encoding: base64

Content-Disposition: attachment; filename="Purchase Order7100712022.xlsx"Auch wenn der Text noch so vertrauenswürdig erscheint – der Anhang enthält Malware, wie ein Upload bei https://www.virustotal.com zeigt:

Schritt 3:

Weitere Vorsorgemaßnahmen gegen Spammails:

– Für neue Adressen ausreichend lange Präfixe (der Teil vor dem '@') benutzen, damit die Adresse nicht durch reines Ausprobieren bei den Spammern landet.

– Für kurzfristige Anmeldungen niemals die Hauptadresse benutzen, immer nur Alias-Adressen. Diese lassen sich leicht ersetzen.

– Das gilt auch für die Präsentation der Adresse auf öffentlichen Webseiten, Medien, Foren usw.

– Jede Verwendung protokollieren! Damit läßt sich später evtl. nachvollziehen, wer für die Weitergabe der Adresse verantwortlich ist.

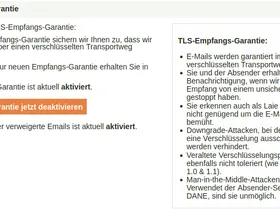

– Bietet der Mailanbieter eine TSL-Empfangs-Garantie, sollte man diese auch aktivieren.[5]

Aus eigener Erfahrung kann ich sagen: Es kann durchaus eine Weile dauern, bis die eigene Adresse von den Spammerlisten verschwindet, aber langfristig wirken die o. g. Maßnahmen. Eine Rückmeldung zu den Abuse-Meldungen ist recht selten – einige ISPs, z. B. Google, schicken einen auch auf ihre Webseite, um die Meldung abzugeben. Das mache ich aber schon lange nicht mehr.

[box]

Mitmachen und durchhalten – Wir sind viele, die Spammer in der Minderzahl!

[/box]

Hinweise, Ergänzungen und Korrekturen sind jederzeit willkommen.

# Wie ticken Spammer #

[1] https://www.mailjet.com/de/blog/zustel…dner-vermeiden/

# Zählpixel #

[2] https://de.wikipedia.org/wiki/Zählpixel

# Punycode #

[3] https://de.wikipedia.org/wiki/Punycode

# Rechtlich gegen Spam wehren #

[4] https://groegerkarsten.de/2022/03/30/wie…pam-verhindern/

# TLS-Empfangs-Garantie #

[5] https://posteo.de/hilfe/tls-empfangs-garantie-aktivieren